Protezione di Windows dalle vulnerabilità SSL v3. Accesso non riuscito

Il protocollo TLS crittografa il traffico Internet di ogni tipo, rendendo così sicure le comunicazioni e le vendite online. Parleremo di come funziona il protocollo e di cosa ci aspetta in futuro.

Dall'articolo imparerai:

Cos'è l'SSL

SSL o Secure Sockets Layer era il nome originale del protocollo sviluppato da Netscape a metà degli anni '90. SSL 1.0 non è mai stato disponibile pubblicamente e la versione 2.0 presentava gravi difetti. SSL 3.0, rilasciato nel 1996, ha rappresentato una revisione completa e ha dato il tono alla fase successiva di sviluppo.

Cos'è TLS

Quando la versione successiva del protocollo fu rilasciata nel 1999, la Internet Engineering Task Force la standardizzò e gli diede un nuovo nome: Transport Layer Security, o TLS. Come afferma la documentazione TLS, “la differenza tra questo protocollo e SSL 3.0 non è fondamentale”. TLS e SSL formano una serie continua di protocolli e sono spesso combinati sotto il nome SSL/TLS.

Il protocollo TLS crittografa il traffico Internet di qualsiasi tipo. Il tipo più comune è il traffico web. Sai quando il tuo browser stabilisce una connessione TLS, se il collegamento nella barra degli indirizzi inizia con "https".

TLS viene utilizzato anche da altre applicazioni, come i sistemi di posta e di teleconferenza.

Come funziona TLS

La crittografia è necessaria per comunicare in modo sicuro online. Se i tuoi dati non sono crittografati, chiunque può analizzarli e leggere informazioni sensibili.

Il metodo di crittografia più sicuro è crittografia asimmetrica. Ciò richiede 2 chiavi, 1 pubblica e 1 privata. Si tratta di file con informazioni, molto spesso numeri molto grandi. Il meccanismo è complesso, ma in poche parole è possibile utilizzare una chiave pubblica per crittografare i dati, ma è necessaria una chiave privata per decrittografarli. Le due chiavi sono collegate utilizzando una formula matematica complessa difficile da hackerare.

Puoi pensare alla chiave pubblica come all'informazione sulla posizione di una cassetta postale chiusa con un buco e alla chiave privata come alla chiave che apre la cassetta postale. Chiunque sappia dov'è la scatola può metterci una lettera. Ma per leggerlo, una persona ha bisogno di una chiave per aprire la scatola.

Poiché la crittografia asimmetrica utilizza calcoli matematici complessi, richiede molte risorse di elaborazione. TLS risolve questo problema utilizzando la crittografia asimmetrica solo all'inizio di una sessione per crittografare le comunicazioni tra server e client. Il server e il client devono concordare un'unica chiave di sessione, che entrambi utilizzeranno per crittografare i pacchetti di dati.

Viene chiamato il processo mediante il quale il client e il server concordano una chiave di sessione stretta di mano. Questo è il momento in cui 2 computer comunicanti si presentano l'uno all'altro.

Processo di handshake TLS

Il processo di handshake TLS è piuttosto complesso. I passaggi seguenti descrivono il processo in generale in modo da poter capire come funziona in generale.

- Il client contatta il server e richiede una connessione sicura. Il server risponde con un elenco di codici, un set algoritmico per la creazione di connessioni crittografate, che sa come utilizzare. Il client confronta l'elenco con l'elenco dei codici supportati, seleziona quello appropriato e comunica al server quale utilizzeranno i due.

- Il server fornisce il suo certificato digitale, un documento elettronico firmato da terzi che conferma l'autenticità del server. L'informazione più importante nel certificato è la chiave pubblica del codice. Il cliente conferma l'autenticità del certificato.

- Utilizzando la chiave pubblica del server, il client e il server stabiliscono una chiave di sessione che utilizzeranno entrambi durante la sessione per crittografare le comunicazioni. Esistono diversi metodi per questo. Il client può utilizzare la chiave pubblica per crittografare un numero arbitrario, che viene quindi inviato al server per decrittografare, ed entrambe le parti utilizzano quindi quel numero per stabilire la chiave di sessione.

Una chiave di sessione è valida solo per una sessione continua. Se per qualche motivo la comunicazione tra client e server viene interrotta, sarà necessario un nuovo handshake per stabilire una nuova chiave di sessione.

Vulnerabilità dei protocolli TLS 1.2 e TLS 1.2

TLS 1.2 è la versione più comune del protocollo. Questa versione installava la piattaforma originale delle opzioni di crittografia della sessione. Tuttavia, come alcune versioni precedenti del protocollo, questo protocollo consentiva l'uso di tecniche di crittografia meno recenti per supportare i computer più vecchi. Sfortunatamente, ciò ha portato a delle vulnerabilità nella versione 1.2, poiché questi vecchi meccanismi di crittografia sono diventati più vulnerabili.

Ad esempio, TLS 1.2 è diventato particolarmente vulnerabile agli attacchi di manomissione, in cui un utente malintenzionato intercetta pacchetti di dati nel corso di una sessione e li invia dopo averli letti o modificati. Molti di questi problemi sono emersi negli ultimi 2 anni, rendendo urgente la creazione di una versione aggiornata del protocollo.

TLS 1.3

La versione 1.3 del protocollo TLS, che sarà finalizzata a breve, risolve molti dei problemi legati alle vulnerabilità abbandonando il supporto per i sistemi di crittografia legacy.

La nuova versione è compatibile con le versioni precedenti: ad esempio, la connessione tornerà a TLS 1.2 se una delle parti non può utilizzare un sistema di crittografia più recente nell'elenco degli algoritmi di protocollo consentiti della versione 1.3. Tuttavia, in un attacco di manomissione della connessione, se un hacker tenta con la forza di eseguire il downgrade della versione del protocollo alla 1.2 nel mezzo di una sessione, questa azione verrà notata e la connessione verrà interrotta.

Come abilitare il supporto TLS 1.3 nei browser Google Chrome e Firefox

Firefox e Chrome supportano TLS 1.3, ma questa versione non è abilitata per impostazione predefinita. Il motivo è che attualmente esiste solo in forma di bozza.

Mozilla Firefox

Digita about:config nella barra degli indirizzi del browser. Conferma di aver compreso i rischi.

- Si aprirà l'editor delle impostazioni di Firefox.

- Inserisci security.tls.version.max nella ricerca

- Modificare il valore in 4 facendo doppio clic sul valore corrente.

Google Chrome

- Digita chrome://flags/ nella barra degli indirizzi del browser per aprire il pannello degli esperimenti.

- Trova l'opzione #tls13-variante

- Fare clic sul menu e impostarlo su Abilitato (Bozza).

- Riavvia il browser.

Come verificare che il tuo browser utilizzi la versione 1.2

Ti ricordiamo che la versione 1.3 non è ancora di uso pubblico. Se non vuoi

usa la bozza, puoi rimanere sulla versione 1.2.

Per verificare che il tuo browser utilizzi la versione 1.2, segui gli stessi passaggi indicati nelle istruzioni sopra e assicurati che:

- Per Firefox, il valore security.tls.version.max è 3. Se è inferiore, modificalo in 3 facendo doppio clic sul valore corrente.

- Per Google Chrome: fare clic sul menu del browser - selezionare Impostazioni- Selezionare mostra impostazioni avanzate- vai alla sezione Sistema e fare clic su Apri le impostazioni del proxy...:

- Nella finestra che si apre, clicca sulla scheda Sicurezza e assicurati che il campo Usa TLS 1.2 sia selezionato. In caso contrario, controllalo e fai clic su OK:

Le modifiche avranno effetto dopo aver riavviato il computer.

Uno strumento rapido per verificare la versione del protocollo SSL/TLS del tuo browser

Vai allo strumento di controllo della versione del protocollo online di SSL Labs. La pagina mostrerà in tempo reale la versione del protocollo utilizzato e se il browser è soggetto a eventuali vulnerabilità.

Fonti: traduzione

Se riscontri un problema per cui l'accesso a un sito specifico non riesce e viene visualizzato un messaggio nel tuo browser, esiste una spiegazione ragionevole per questo. Le cause e le soluzioni al problema sono fornite in questo articolo.

Protocollo SSLTLS

Gli utenti delle organizzazioni di bilancio, e non solo di bilancio, le cui attività sono direttamente correlate alla finanza, in interazione con le organizzazioni finanziarie, ad esempio il Ministero delle Finanze, il Tesoro, ecc., conducono tutte le loro operazioni esclusivamente utilizzando il protocollo SSL sicuro. Fondamentalmente nel loro lavoro utilizzano il browser Internet Explorer. In alcuni casi: Mozilla Firefox.

Errore SSL

L'attenzione principale nell'esecuzione di queste operazioni, e del lavoro in generale, è rivolta al sistema di sicurezza: certificati, firme elettroniche. Per il funzionamento viene utilizzata la versione attuale del software CryptoPro. Riguardo problemi con i protocolli SSL e TLS, Se Errore SSLè apparso, molto probabilmente non c'è supporto per questo protocollo.

Errore TLS

Errore TLS in molti casi può anche indicare una mancanza di supporto del protocollo. Ma... vediamo cosa si può fare in questo caso.

Supporto dei protocolli SSL e TLS

Pertanto, quando utilizzi Microsoft Internet Explorer per visitare un sito Web protetto da SSL, viene visualizzata la barra del titolo Assicurati che i protocolli SSL e TLS siano abilitati. Innanzitutto è necessario abilitare il supporto per il protocollo TLS 1.0 in Internet Explorer.

Se stai visitando un sito Web che esegue Internet Information Services 4.0 o versione successiva, la configurazione di Internet Explorer per supportare TLS 1.0 aiuta a proteggere la connessione. Naturalmente, a condizione che il server Web remoto che stai tentando di utilizzare supporti questo protocollo.

Per farlo nel menu Servizio selezionare squadra Opzioni Internet.

Sulla scheda Inoltre Nel capitolo Sicurezza, assicurati che le seguenti caselle di controllo siano selezionate:

- Utilizza SSL 2.0

- Utilizza SSL 3.0

- Utilizza SSL 1.0

Fare clic sul pulsante Fare domanda a , poi OK . Riavvia il browser .

Dopo aver abilitato TLS 1.0, prova a visitare nuovamente il sito web.

Politica di sicurezza del sistema

Se si verificano ancora errori con SSL e TLS Se ancora non riesci a utilizzare SSL, probabilmente il server Web remoto non supporta TLS 1.0. In questo caso, è necessario disabilitare la policy di sistema che richiede algoritmi conformi a FIPS.

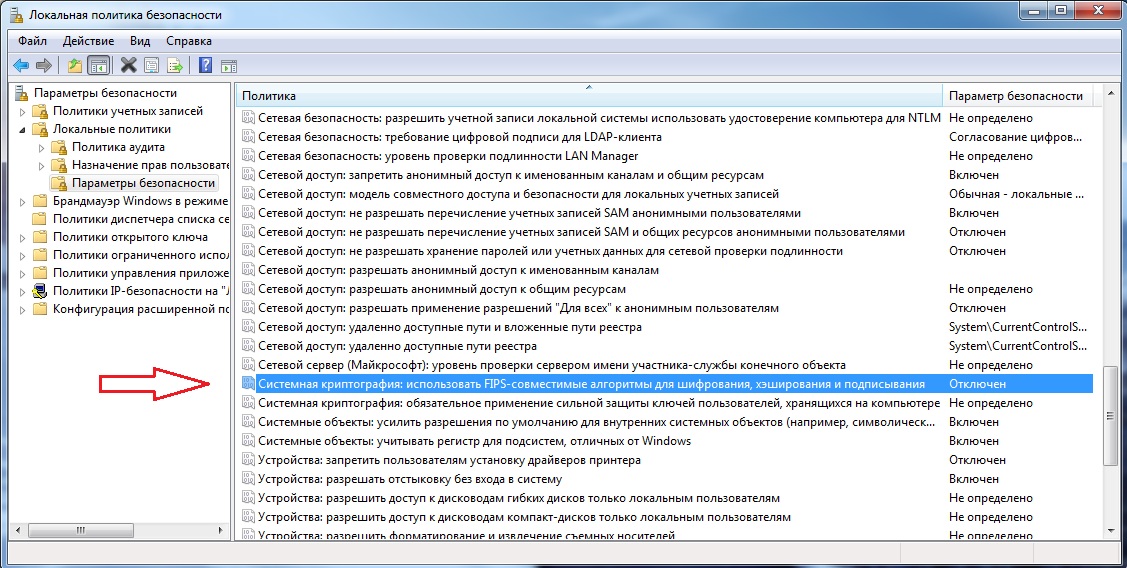

Per fare questo, in Pannelli di controllo Selezionare Amministrazione, quindi fare doppio clic Politica di sicurezza locale.

In Impostazioni di sicurezza locale, espandere Politiche locali e quindi fare clic sul pulsante Impostazioni di sicurezza.

Secondo la politica sul lato destro della finestra, fare doppio clic Crittografia di sistema: utilizza algoritmi conformi a FIPS per crittografia, hashing e firma e quindi fare clic sul pulsante Disabilitato.

Attenzione!

La modifica diventa effettiva quando viene riapplicata la politica di sicurezza locale. Accendilo e riavvia il browser.

SSL CryptoPro TLS

Aggiorna CryptoPro

Una delle opzioni per risolvere il problema è aggiornare CryptoPro e configurare la risorsa. In questo caso si tratta di pagamenti elettronici. Vai all'Autorità di certificazione. Seleziona Mercati elettronici come risorsa.

Dopo aver avviato la configurazione automatica del posto di lavoro, non resta che attendere il completamento della procedura, Poi ricaricare il browser. Se devi inserire o selezionare un indirizzo di risorsa, seleziona quello che ti serve. Potrebbe anche essere necessario riavviare il computer al termine della configurazione.

Nel mese di ottobre, gli ingegneri di Google hanno pubblicato informazioni su una vulnerabilità critica in SSL versione 3.0, che ha ricevuto un nome divertente BARBONCINO(Padding Oracle On Downgrade Legacy Encryption o barboncino 🙂). La vulnerabilità consente a un utente malintenzionato di accedere alle informazioni crittografate con il protocollo SSLv3 utilizzando un attacco "man in the middle". Sia i server che i client che possono connettersi utilizzando il protocollo SSLv3 sono vulnerabili alla vulnerabilità.

In generale, la situazione non è sorprendente, perché... protocollo SSL3.0, introdotto per la prima volta nel 1996, ha già 18 anni ed è già moralmente superato. Nella maggior parte dei compiti pratici è già stato sostituito da un protocollo crittografico TLS(versioni 1.0, 1.1 e 1.2).

Per proteggersi dalla vulnerabilità POODLE, si consiglia di proteggere completamente disabilitare il supporto SSLv3 sia sul lato client che sul lato server e d'ora in poi utilizzare solo TLS. Per gli utenti di software legacy (come quelli che utilizzano IIS 6 su Windows XP), ciò significa che non saranno più in grado di visualizzare pagine HTTPS o utilizzare altri servizi SSL. Se il supporto SSLv3 non è completamente disabilitato e viene offerta una crittografia più potente per impostazione predefinita, la vulnerabilità POODLE esisterà ancora. Ciò è dovuto alle peculiarità della scelta e dell'accordo sul protocollo di crittografia tra client e server, perché Se vengono rilevati problemi nell'utilizzo di TLS, avviene una transizione automatica a SSL.

Ti consigliamo di controllare tutti i tuoi servizi che potrebbero utilizzare SSL/TLS in qualsiasi forma e disattivare il supporto SSLv3. Puoi controllare le vulnerabilità del tuo server web utilizzando un test online, ad esempio, qui: http://poodlebleed.com/.

Nota. Deve essere chiaro che la disabilitazione di SSL v3 a livello di sistema funzionerà solo per i software che utilizzano API di sistema per la crittografia SSL (Internet Explorer, IIS, SQL NLA, RRAS, ecc.). I programmi che utilizzano i propri strumenti di crittografia (Firefox, Opera, ecc.) devono essere aggiornati e configurati individualmente.

Disabilitare SSLv3 in Windows a livello di sistema

Nel sistema operativo Windows, il supporto per i protocolli SSL/TLS viene gestito tramite il registro.

In questo esempio, mostreremo come disabilitare completamente SSLv3 a livello di sistema (sia a livello client che a livello server) in Windows Server 2012 R2:

Disattiva SSLv2 (Windows 2008/Server e versioni precedenti)

I sistemi operativi precedenti a Windows 7/Windows Server 2008 R2 utilizzano per impostazione predefinita un protocollo ancora meno sicuro e obsoleto SSLv2, che dovrebbe essere disabilitato anche per motivi di sicurezza (nelle versioni più recenti di Windows, SSLv2 a livello client è disabilitato per impostazione predefinita e vengono utilizzati solo SSLv3 e TLS1.0). Per disabilitare SSLv2 è necessario ripetere la procedura sopra descritta, solo per la chiave di registro SSL2.0.

Su Windows 2008/2012, SSLv2 è disabilitato a livello client per impostazione predefinita.

Abilita TLS 1.1 e TLS 1.2 in Windows Server 2008 R2 e versioni successive

Windows Server 2008 R2/Windows 7 e versioni successive supportano gli algoritmi di crittografia TLS 1.1 e TLS 1.2, ma questi protocolli sono disabilitati per impostazione predefinita. Puoi abilitare il supporto per TLS 1.1 e TLS 1.2 in queste versioni di Windows utilizzando uno scenario simile

Un'utilità per la gestione dei protocolli crittografici di sistema in Windows Server

Esiste un'utilità gratuita IIS Crypto, che ti consente di gestire comodamente i parametri dei protocolli di crittografia in Windows Server 2003, 2008 e 2012. Utilizzando questa utilità, puoi abilitare o disabilitare qualsiasi protocollo di crittografia in soli due clic.

Il programma dispone già di diversi modelli che ti consentono di applicare rapidamente le preimpostazioni per varie impostazioni di sicurezza.

Problema

Quando si tenta di accedere all'account personale del GIIS “Bilancio Elettronico”, appare un messaggio di errore:

Questa pagina non può essere visualizzata

Abilita i protocolli TLS 1.0, TLS 1.1 e TLS 1.2 nella sezione "Impostazioni avanzate" e prova a connetterti nuovamente alla pagina web https://ssl.budgetplan.minfin.ru. Se non riesci a risolvere l'errore, contatta l'amministratore del tuo sito web.

Soluzione

È necessario verificare le impostazioni del posto di lavoro secondo il documento.

Le istruzioni non menzionano diverse sfumature:

- È necessario installare Plug-in del browser CryptoPro EDS e controllane il funzionamento nella pagina demo.

- È necessario disattivare il filtraggio del protocollo SSL/TLS nelle impostazioni dell'antivirus; in altre parole, per il sito che stai cercando, dovresti fare un'eccezione per verificare la connessione sicura. Potrebbe essere chiamato diversamente in diversi antivirus. Ad esempio, devi andare su Kaspersky Free “Impostazioni>Avanzate>Rete>Non verificare connessioni sicure” .

TLS è il successore di SSL, un protocollo che fornisce una connessione affidabile e sicura tra i nodi su Internet. Viene utilizzato nello sviluppo di vari client, inclusi browser e applicazioni client-server. Cos'è TLS in Internet Explorer?

Un po' di tecnologia

Tutte le imprese e le organizzazioni coinvolte in transazioni finanziarie utilizzano questo protocollo per impedire l'intercettazione dei pacchetti e l'accesso non autorizzato da parte di intrusi. Questa tecnologia è progettata per proteggere le connessioni importanti dagli attacchi di intrusi.

Fondamentalmente, le loro organizzazioni utilizzano un browser integrato. In alcuni casi: Mozilla Firefox.

Abilitare o disabilitare un protocollo

A volte è impossibile accedere ad alcuni siti perché il supporto delle tecnologie SSL e TLS è disabilitato. Nel browser viene visualizzata una notifica. Quindi, come puoi abilitare i protocolli in modo da poter continuare a usufruire di comunicazioni sicure?

1.Apri il Pannello di controllo tramite Start. Un altro modo: apri Explorer e fai clic sull'icona a forma di ingranaggio nell'angolo in alto a destra.

2.Vai alla sezione “Opzioni del browser” e apri il blocco “Avanzate”.

3.Seleziona le caselle accanto a "Utilizza TLS 1.1 e TLS 1.2".

4.Fare clic su OK per salvare le modifiche. Se desideri disattivare i protocolli, cosa altamente sconsigliata, soprattutto se utilizzi l'online banking, deseleziona le stesse voci.

Qual è la differenza tra 1.0 e 1.1 e 1.2? 1.1 è solo una versione leggermente migliorata di TLS 1.0, che ne ha parzialmente ereditato i difetti. 1.2 è la versione più sicura del protocollo. D'altra parte, non tutti i siti possono aprirsi con questa versione del protocollo abilitata.

Come sai, il messenger Skype è direttamente collegato a Internet Explorer come componente di Windows. Se non hai selezionato il protocollo TLS nelle impostazioni, potrebbero sorgere problemi con Skype. Il programma semplicemente non sarà in grado di connettersi al server.

Se il supporto TLS è disabilitato nelle impostazioni di Internet Explorer, tutte le funzioni del programma relative alla rete non funzioneranno. Inoltre, la sicurezza dei tuoi dati dipende da questa tecnologia. Non trascurarlo se effettui transazioni finanziarie in questo browser (acquisti nei negozi online, trasferimento di denaro tramite servizi bancari online o portafoglio elettronico, ecc.).