Hur man aktiverar tls 1.2-protokollet. TLS-protokoll i Internet Explorer

Om du stöter på ett problem där åtkomsten till en specifik webbplats misslyckas och ett meddelande visas i din webbläsare, finns det en rimlig förklaring till detta. Orsakerna och lösningarna på problemet ges i den här artikeln.

SSL TLS-protokoll

Användare av budgetorganisationer, och inte bara budgetorganisationer, vars verksamhet är direkt relaterad till ekonomi, i samverkan med finansiella institut t.ex. finansdepartementet, finansministeriet, etc., bedriver all sin verksamhet uteslutande med hjälp av det säkra SSL-protokollet. I grund och botten använder de i sitt arbete webbläsare Utforskare. I vissa fall - Mozilla Firefox.

SSL-fel

Huvuduppmärksamheten när man utför dessa operationer, och arbetet i allmänhet, ägnas åt säkerhetssystemet: certifikat, elektroniska signaturer. Används för arbete programvara CryptoPro aktuell version. Rörande problem med SSL- och TLS-protokoll, Om SSL-fel dök upp, troligen finns det inget stöd för detta protokoll.

TLS-fel

TLS-fel i många fall kan det också tyda på bristande protokollstöd. Men... låt oss se vad som kan göras i det här fallet.

Stöd för SSL och TLS-protokoll

Så när använder Microsoft Internet Explorer för att besöka en SSL-säkrad webbplats visas titelfältet Se till att ssl- och tls-protokollen är aktiverade. Först och främst måste du aktivera stöd för TLS 1.0-protokollet i Internet Explorer.

Om du besöker en webbplats som kör Internet Information Services 4.0 eller senare, kan du säkra din anslutning genom att konfigurera Internet Explorer för att stödja TLS 1.0. Naturligtvis, förutsatt att fjärrwebbservern du försöker använda stöder detta protokoll.

För att göra detta i menyn Service Välj lag Internet-alternativ.

På fliken Dessutom I kapitel Säkerhet, se till att följande kryssrutor är markerade:

- Använd SSL 2.0

- Använd SSL 3.0

- Använd SSL 1.0

Klicka på knappen Tillämpa , och då OK . Starta om din webbläsare .

När du har aktiverat TLS 1.0, försök att besöka webbplatsen igen.

Systemsäkerhetspolicy

Om de fortfarande förekommer fel med SSL och TLS Om du fortfarande inte kan använda SSL, stöder fjärrwebbservern förmodligen inte TLS 1.0. I det här fallet måste du inaktivera systempolicyn som kräver FIPS-kompatibla algoritmer.

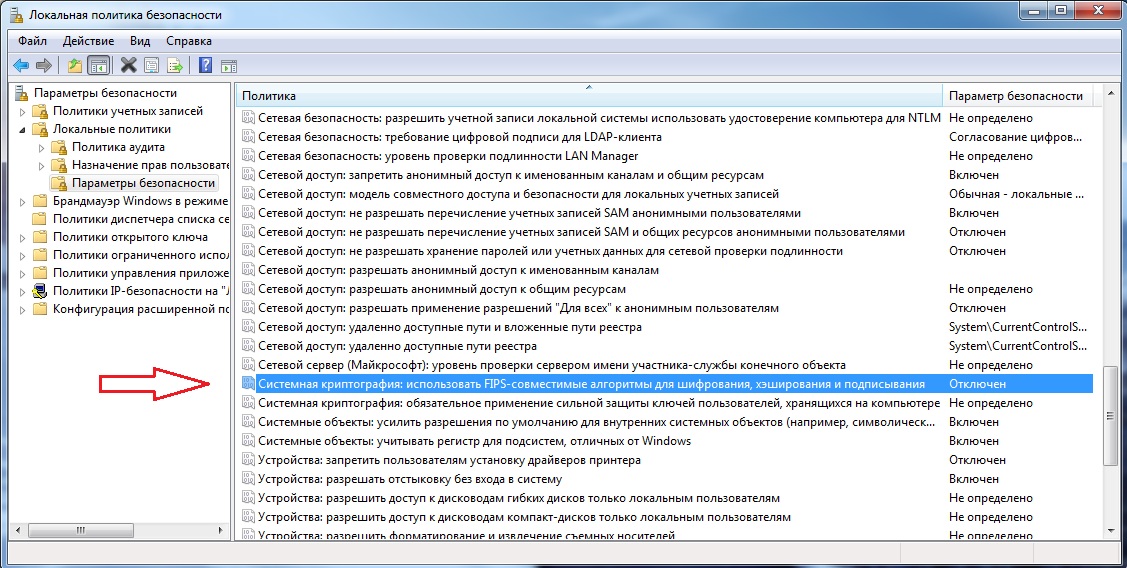

För att göra detta, i Kontrollpaneler Välj Administrering, och dubbelklicka sedan Lokal säkerhetspolicy.

Expandera i Lokala säkerhetsinställningar Lokal policy och klicka sedan på knappen Säkerhetsinställningar.

Dubbelklicka enligt policyn på höger sida av fönstret Systemkryptering: använd FIPS-kompatibla algoritmer för kryptering, hashning och signering och klicka sedan på knappen Inaktiverad.

Uppmärksamhet!

Ändringen träder i kraft efter återansökan lokalpolitik säkerhet. Slå på den och starta om din webbläsare.

CryptoPro TLS SSL

Uppdatera CryptoPro

Ett av alternativen för att lösa problemet är att uppdatera CryptoPro, samt konfigurera resursen. I det här fallet arbetar detta med elektroniska betalningar. Gå till Certification Authority. Välj elektroniska marknadsplatser som resurs.

Efter lansering automatiska inställningar arbetsplats kommer det bara att finnas vänta på att proceduren ska slutföras, då ladda om webbläsaren. Om du behöver ange eller välja en resursadress, välj den du behöver. Du kan också behöva starta om datorn när installationen är klar.

I oktober publicerade Googles ingenjörer information om kritisk sårbarhet V SSL version 3.0, som fick ett roligt namn PUDEL(Utfyllning av Oracle på nedgraderad äldre kryptering eller pudel 🙂). Sårbarheten tillåter en angripare att få tillgång till information krypterad med SSLv3-protokollet med hjälp av en "man in"-attack mitten" Både servrar och klienter som kan ansluta med SSLv3-protokollet är sårbara för sårbarheten.

I allmänhet är situationen inte förvånande, eftersom... protokoll SSL 3.0, som introducerades först 1996, är redan 18 år gammal och är redan moraliskt föråldrad. I de flesta praktiska uppgifterna har det redan ersatts av ett kryptografiskt protokoll TLS(versionerna 1.0, 1.1 och 1.2).

För att skydda mot POODLE-sårbarheten rekommenderas det att fullt ut inaktivera SSLv3-stöd på både klientsidan och serversidan och hädanefter endast använda TLS. För äldre programanvändare (som de som använder IIS 6 på Windows XP) betyder det att de inte längre kommer att kunna se HTTPS-sidor eller använda andra SSL-tjänster. Om SSLv3-stödet inte är helt inaktiverat och starkare kryptering erbjuds som standard, kommer POODLE-sårbarheten fortfarande att finnas. Detta beror på särdragen med att välja och komma överens om krypteringsprotokollet mellan klienten och servern, eftersom Om problem upptäcks i användningen av TLS sker en automatisk övergång till SSL.

Vi rekommenderar att du kontrollerar alla dina tjänster som kan använda SSL/TLS i någon form och inaktiverar SSLv3-stöd. Du kan kontrollera din webbserver för sårbarheter med hjälp av ett onlinetest, till exempel här: http://poodlebleed.com/.

Notera. Det måste tydligt förstås att inaktivering av SSL v3 på systemövergripande nivå endast kommer att fungera för programvara som använder system-API:er för SSL-kryptering (Internet Explorer, IIS, SQL NLA, RRAS, etc.). Program som använder sina egna kryptoverktyg (Firefox, Opera, etc.) måste uppdateras och konfigureras individuellt.

Inaktivera SSLv3 i Windows på systemnivå

I OS Windows kontroll stöd för SSL/TLS-protokoll tillhandahålls genom registret.

I det här exemplet kommer vi att visa hur man helt inaktiverar SSLv3 på systemnivå (både klient- och servernivå) i Windows Server 2012 R2:

Inaktivera SSLv2 (Windows 2008 / Server och lägre)

OS före Windows 7 / Windows Server 2008 R2 använder ett ännu mindre säkert och föråldrat protokoll som standard SSL v2, som också bör inaktiveras av säkerhetsskäl (i nyare Windows-versioner, SSLv2 på klientnivå är inaktiverat som standard och endast SSLv3 och TLS1.0 används). För att inaktivera SSLv2 måste du upprepa proceduren som beskrivs ovan, endast för registernyckeln SSL 2.0.

På Windows 2008/2012 är SSLv2 inaktiverat på klientnivå som standard.

Aktivera TLS 1.1 och TLS 1.2 i Windows Server 2008 R2 och högre

Windows Server 2008 R2 / Windows 7 och högre stöder TLS 1.1 och TLS 1.2 krypteringsalgoritmer, men dessa protokoll är inaktiverade som standard. Du kan aktivera stöd för TLS 1.1 och TLS 1.2 i dessa versioner av Windows med ett liknande scenario

Ett verktyg för att hantera systemkryptografiska protokoll i Windows Server

Existerar gratis verktyg IIS Crypto, som låter dig enkelt hantera parametrarna för kryptografiska protokoll i Windows Server 2003, 2008 och 2012. Med hjälp av det här verktyget kan du aktivera eller inaktivera vilket som helst av krypteringsprotokollen med bara två klick.

Programmet har redan flera mallar som gör att du snabbt kan använda förinställningar för olika säkerhetsinställningar.

TLS-protokollet krypterar internettrafik av alla slag, vilket gör kommunikation och försäljning online säker. Vi kommer att prata om hur protokollet fungerar och vad som väntar oss i framtiden.

Från artikeln kommer du att lära dig:

Vad är SSL

SSL eller Secure Sockets Layer var det ursprungliga namnet på protokollet som Netscape utvecklade i mitten av 90-talet. SSL 1.0 var aldrig allmänt tillgänglig och version 2.0 hade allvarliga brister. SSL 3.0, som släpptes 1996, var en fullständig översyn och satte tonen för nästa utvecklingsfas.

Vad är TLS

När nästa version av protokollet släpptes 1999 standardiserade Internet Engineering Task Force det och gav det ett nytt namn: Transport Layer Security, eller TLS. Som TLS-dokumentationen säger, "skillnaden mellan detta protokoll och SSL 3.0 är inte kritisk." TLS och SSL bildar en pågående serie av protokoll och kombineras ofta under namnet SSL/TLS.

TLS-protokollet krypterar internettrafik av alla slag. Den vanligaste typen är webbtrafik. Du vet när din webbläsare upprättar en TLS-anslutning - om länken i adressfältet börjar med "https".

TLS används även av andra applikationer, såsom post- och telekonferenssystem.

Hur TLS fungerar

Kryptering är nödvändigt för att kommunicera säkert online. Om din data inte är krypterad kan vem som helst analysera den och läsa känslig information.

Den säkraste krypteringsmetoden är asymmetrisk kryptering. Detta kräver 2 nycklar, 1 offentlig och 1 privat. Det här är filer med information, oftast mycket stora siffror. Mekanismen är komplex, men enkelt uttryckt kan du använda en offentlig nyckel för att kryptera data, men du behöver en privat nyckel för att dekryptera den. De två nycklarna är sammanlänkade med hjälp av en komplex matematisk formel som är svår att hacka.

Du kan tänka på en offentlig nyckel som information om platsen för en privat nyckel. brevlåda med ett hål, och en privat nyckel som nyckel som öppnar lådan. Den som vet var lådan är kan lägga ett brev där. Men för att läsa den behöver en person en nyckel för att öppna lådan.

Eftersom asymmetrisk kryptering använder komplexa matematiska beräkningar, kräver det mycket datorresurser. TLS löser detta problem genom att använda asymmetrisk kryptering endast i början av en session för att kryptera kommunikation mellan servern och klienten. Servern och klienten måste komma överens om en enda sessionsnyckel, som de två kommer att använda för att kryptera datapaket.

Processen genom vilken klienten och servern kommer överens om en sessionsnyckel anropas handslag. Detta är ögonblicket då två kommunicerande datorer presenterar sig för varandra.

TLS handskakningsprocess

TLS-handskakningsprocessen är ganska komplex. Stegen nedan beskriver processen i allmänhet så att du kan förstå hur den fungerar i allmänhet.

- Klienten kontaktar servern och begär en säker anslutning. Servern svarar med en lista med chiffer – en algoritmuppsättning för att skapa krypterade anslutningar – som den vet hur den ska använda. Klienten jämför listan med dess lista med chiffer som stöds, väljer lämpligt och låter servern veta vilket de två kommer att använda.

- Servern tillhandahåller sitt digitala certifikat - elektroniskt dokument, signerad av en tredje part, som verifierar serverns äkthet. Mest viktig information i certifikatet finns den publika nyckeln till chiffret. Klienten bekräftar certifikatets äkthet.

- Med hjälp av serverns publika nyckel upprättar klienten och servern en sessionsnyckel som de båda kommer att använda under hela sessionen för att kryptera kommunikation. Det finns flera metoder för detta. Klienten kan använda den publika nyckeln för att kryptera ett godtyckligt nummer, som sedan skickas till servern för att dekryptera, och båda parter använder sedan det numret för att upprätta sessionsnyckeln.

En sessionsnyckel är endast giltig för en kontinuerlig session. Om kommunikationen mellan klienten och servern av någon anledning avbryts, kommer ett nytt handslag att behövas för att upprätta en ny sessionsnyckel.

Sårbarheter i TLS 1.2- och TLS 1.2-protokollen

TLS 1.2 är den vanligaste versionen av protokollet. Denna version installerade den ursprungliga plattformen för sessionskrypteringsalternativ. Men, liksom vissa tidigare versioner av protokollet, tillät detta protokoll användning av äldre krypteringstekniker för att stödja äldre datorer. Tyvärr ledde detta till sårbarheter i version 1.2, eftersom dessa äldre krypteringsmekanismer blev mer sårbara.

Till exempel har TLS 1.2 blivit särskilt sårbar för manipulationsattacker, där en angripare fångar upp datapaket mitt i sessionen och skickar dem efter att ha läst eller modifierat dem. Många av dessa problem har dykt upp under de senaste två åren, vilket gör det brådskande att skapa en uppdaterad version av protokollet.

TLS 1.3

Version 1.3 av TLS-protokollet, som kommer att slutföras snart, löser många av problemen med sårbarheter genom att överge stödet för äldre krypteringssystem.

I ny versionär kompatibel med tidigare versioner: Till exempel kommer anslutningen att falla tillbaka till TLS version 1.2 om en av parterna inte kan använda ett nyare krypteringssystem i listan över tillåtna algoritmer för protokollversion 1.3. Om en hackare med våld försöker nedgradera protokollversionen till 1.2 mitt i en session, i en attack med anslutningsmanipulering, kommer denna åtgärd att uppmärksammas och anslutningen kommer att avbrytas.

Hur man aktiverar TLS 1.3-stöd i webbläsarna Google Chrome och Firefox

Firefox och Chrome stöder TLS 1.3, men den här versionen är inte aktiverad som standard. Anledningen är att den för närvarande endast finns i utkastform.

Mozilla Firefox

Skriv about:config i webbläsarens adressfält. Bekräfta att du förstår riskerna.

- Firefox Settings Editor öppnas.

- Ange security.tls.version.max i sökningen

- Ändra värdet till 4 genom att dubbelklicka på det aktuella värdet.

Google Chrome

- Skriv chrome://flags/ i webbläsarens adressfält för att öppna experimentpanelen.

- Hitta alternativ #tls13-variant

- Klicka på menyn och ställ in den på Aktiverad (utkast).

- Starta om din webbläsare.

Så här kontrollerar du att din webbläsare använder version 1.2

Vi påminner dig om att version 1.3 ännu inte är allmänt bruk. Om du inte vill

använda utkastet kan du stanna kvar på version 1.2.

För att kontrollera att din webbläsare använder version 1.2, följ samma steg som i instruktionerna ovan och se till att:

- För Firefox är security.tls.version.max-värdet 3. Om det är lägre, ändra det till 3 genom att dubbelklicka på det aktuella värdet.

- För Google Chrome: Klicka på webbläsarmenyn - välj inställningar- Välj visa avancerade inställningar- gå ner till avsnittet Systemet och klicka på Öppna proxyinställningar...:

- I fönstret som öppnas, klicka på fliken Säkerhet och se till att fältet Använd TLS 1.2 är markerat. Om inte, kontrollera det och klicka på OK:

Ändringarna träder i kraft när du startar om datorn.

Ett snabbt verktyg för att kontrollera din webbläsares SSL/TLS-protokollversion

Gå till SSL Labs online-protokollversionskontrollverktyg. Sidan kommer att visa i realtid vilken protokollversion som används och om webbläsaren är mottaglig för några sårbarheter.

Källor: översättning

TLS är en efterföljare till SSL, ett protokoll som ger en pålitlig och säker anslutning mellan noder på Internet. Det används i utvecklingen av olika klienter, inklusive webbläsare och klient-serverapplikationer. Vad är TLS i Internet Explorer?

Lite om teknik

Alla företag och organisationer som ägnar sig åt finansiella transaktioner använder detta protokoll för att förhindra avlyssning av paket och obehörig åtkomst av inkräktare. Denna teknik är designad för att skydda viktiga anslutningar från attacker från inkräktare.

I grund och botten använder deras organisationer en inbyggd webbläsare. I vissa fall - Mozilla Firefox.

Aktivera eller inaktivera ett protokoll

Det är ibland omöjligt att komma åt vissa webbplatser eftersom stöd för SSL- och TLS-tekniker är inaktiverat. Ett meddelande visas i webbläsaren. Så, hur kan du aktivera protokoll så att du kan fortsätta njuta av säker kommunikation?

1. Öppna Kontrollpanelen via Start. Ett annat sätt: öppna Utforskaren och klicka på kugghjulsikonen i det övre högra hörnet.

2. Gå till avsnittet "Webbläsaralternativ" och öppna blocket "Avancerat".

3. Markera rutorna bredvid "Använd TLS 1.1 och TLS 1.2."

4. Klicka på OK för att spara dina ändringar. Om du vill inaktivera protokollen, vilket starkt inte rekommenderas, särskilt om du använder internetbank, avmarkera samma objekt.

Vad är skillnaden mellan 1.0 och 1.1 och 1.2? 1.1 är bara en något förbättrad version av TLS 1.0, som delvis ärvt sina brister. 1.2 är den säkraste versionen av protokollet. Å andra sidan kan inte alla webbplatser öppnas med denna protokollversion aktiverad.

Som du vet är Skype Messenger direkt ansluten till Internet Explorer som en Windows-komponent. Om du inte har TLS-protokollet markerat i inställningarna kan det uppstå problem med Skype. Programmet kommer helt enkelt inte att kunna ansluta till servern.

Om TLS-stöd är inaktiverat i Internet Explorer-inställningarna kommer alla nätverksrelaterade funktioner i programmet inte att fungera. Dessutom beror säkerheten för dina data på denna teknik. Försumma inte det om du utför finansiella transaktioner i den här webbläsaren (köp i nätbutiker, överföring av pengar via nätbank eller e-plånbok, etc.).

Problem

När du försöker logga in Personligt område GIIS "Electronic Budget" felmeddelande visas:

Sidan kan inte visas

Aktivera protokollen TLS 1.0, TLS 1.1 och TLS 1.2 i avsnittet "Avancerade inställningar" och försök ansluta till webbsidan https://ssl.budgetplan.minfin.ru igen. Om du inte kan lösa felet, kontakta din webbplatsadministratör.

Lösning

Det är nödvändigt att kontrollera arbetsplatsinställningarna enligt dokumentet.

Instruktionerna nämner inte flera nyanser:

- Du måste installera CryptoPro EDS Browser plug-in och kontrollera dess funktion på demosidan.

- Det är nödvändigt att inaktivera filtrering av SSL/TLS-protokollet i antivirusinställningarna, med andra ord, för webbplatsen du letar efter bör du göra ett undantag för att kontrollera en säker anslutning. I olika antivirus kan kallas annorlunda. Till exempel i Kaspersky gratis måste gå "Inställningar> Avancerat> Nätverk> Kontrollera inte säkra anslutningar" .